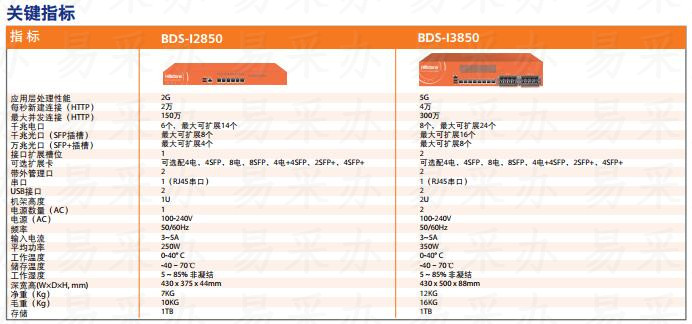

产品描述:

传统安全技术,更加侧重“筑墙防守”的防御思路。但针对化、定制化的高级恶意软件已经成为企业的最大威胁,因为这些高级恶意软件 通过变种处理,能够有效的躲避基于病毒特征检测的反病毒软件。据统计,82% 的恶意程序活跃时间仅为 1 个小时,70% 的病毒只出现一次。 就是说恶意软件在频繁的发生变种。

黑客一旦利用变种恶意软件突破了边界防御,或是利用其他手段绕开边界(U 盘带入或私接 WiFi 带入),就可以轻松攻陷内网主机,通过 C&C、扩散、提权,最终达到窃取敏感数据的目的。 传统防御体系中,已经存在内网的中空地带,给黑客也留下了巨大的可利用空间。

新的网络安全时代,需要的是纵深部署、攻防对抗的思路。内网安全,无疑是攻防对抗的关键举措。通过具备行为分析和快速响应的智能化技术,

在第一时间发现内网失陷主机,是部署内网安全的最重要一步。

产品亮点

• 失陷主机检测

• 变种威胁检测

• 主机行为分析

• 攻击过程展示

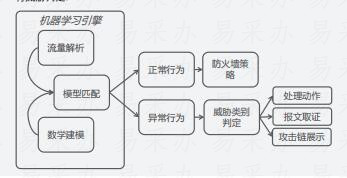

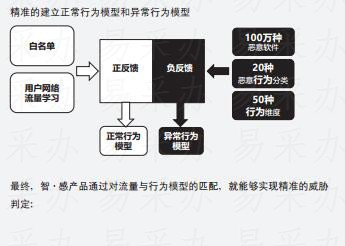

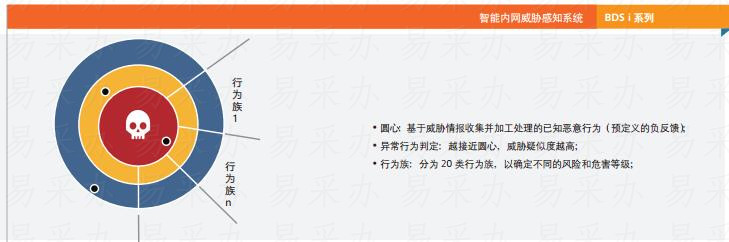

山石网科的智感是基于用户行为分析(User Behavioral Analytics)的技术思路,通过机器学习、数学建模等核心技术,对内网主机进行网络 / 应 用行为分析,有效的对内网失陷主机进行感知。 机器学习模块(流量解析、数学建模、模型匹配)对内网主机的行为进 行威胁判定:

功能规格

异常行为检测

● 通过建立主机和服务器的行为数据模型进行异常 行为检测

● 支持资源消耗型、连接耗尽型、带宽消耗型等 DDoS攻击的检测

● 支持HTTP扫描、Spider、SPAM、SSH/FTP弱口令等 异常行为的检测

● 定位内网失陷主机,支持证据报文溯源,重点监

控核心资产服务器

未知威胁检测

● 基于威胁行为集的未知威胁检测

● 支持2000多种Advance Malware Family的检测,包 含Virus、Worm、Trojan、Over ow等类型

● Advance Malware Family特征库支持网络实时更新

威胁关联分析

● 挖掘未知威胁、异常行为和应用行为之间的关联 性,发现潜在网络威胁

● 支持多维度关联分析规则库的云端同步

网络层攻击检测

● 多种畸形报文攻击检测

● SYN Flood、DNS Query Flood等多种DoS/DDoS攻击 检测

● 支持ARP攻击检测

应用层攻击检测

● 基于状态、精准的高性能攻击检测

● 实时攻击源IP 检测、攻击事件记录

● 支持针对HTTP、SMTP、IMAP、POP3、VOIP、 NETBIOS等20余种协议和应用的攻击检测

● 支持缓冲区溢出、SQL注入和跨站脚本攻击的检测

● 支持自定义应用层攻击特征,提供预定义检测配置 模板

● 提供8000多种特征的攻击检测,特征库支持网络

实时更新

木马病毒检测

● 基于流的病毒检测

● 支持压缩病毒文件的扫描

● 超过200万的病毒特征库,病毒库支持网络实时更新

威胁可视化

● 提供风险态势、网络威胁、外部攻击地理分布的可 视化呈现

● 提供核心资产威胁信息、流量统计信息、内网连接 的全方位监控及可视化呈现,支持攻击链还原及威 胁信息记录

● 提供风险主机威胁信息的可视化呈现,支持攻击链 还原及威胁信息记录

● 支持网络威胁检测的可视化呈现,包括威胁名称、 威胁类型、检测确信度等信息

● 管理员可针对威胁事件进行忽略、已确认、已修复

的仲裁操作

应用分析

● 可识别超过3000种以上的应用程序

● 能够准确识别IM、P2P下载、文件传输、邮件、在 线游戏、股票软件、流媒体、非法信道等应用

● 支持基于安全域、接口、地域、用户、IP地址等多 维度统计

● 支持Android、iOS等移动应用的识别

监控告警

● 监控全部内网主机,识别主机名称、操作系统、 浏览器,统计记录主机威胁

● 支持设备CPU、内存、温度、硬盘、物理接口等状 态监控

● 支持设备整机流量、新建、并发连接的趋势监控

● 支持设备条件告警,包括CPU利用率、内存利用 率、磁盘空间利用率、新建连接、并发连接、接 口带宽、机箱温度、CPU温度

● 支持基于应用的带宽和新建连接告警

● 支持Email、短信和Trap三种告警方式

日志报表

● 支持安全威胁、网络流量和设备运行三种预定义 类型报表生成任务及自定义报表任务

● 支持即时报表生成及PDF格式文件的导出

● 支持Email和FTP两种报表输出方式

● 支持记录事件日志、网络日志、配置日志和威胁 日志

● 支持Syslog和Email的日志外发方式